Кракен правильная

В миреПоявившись в США в октябре 2022 года, "кракен" быстро перекинулся в Европу, Африку сайт и Новую Зеландию. "Быстрой передаче вируса способствует его способность лучше прикрепляться к клеткам верхних дыхательных путей. 7 января, 04:20 "Кракен" приближается". Пассажир в автобусе в Красноярске. В 1802 году французский натуралист Пьер-Дени де Монфор ( рус., один из основоположников малакологии, опубликовал исследование моллюсков, в котором предложил различатького. 1 2 3 Кракен ( Архивировано года.) / Санкт-Петербургский вестник. . Награды за победу над Кракеном Во время сражения из щупалец кракена будут выпадать по 1 куску мяса и от 1 до 2 предметов добычи. Подобной точки зрения придерживался также известный бельгийский криптозоолог Бернар Эйвельманс. В первую очередь, конечно же, необходимо запастись большим количеством ядер, зажигательных снарядов и едой для отхила. У маленьких пациентов наблюдаются симптомы крупа, бронхиальной обструкции, а также бронхиолиты (поражение мелких бронхиол, сопровождающиеся дыхательной недостаточностью).ЛечениеПо словам специалистов, методы терапии "омикрона" ничем не отличаются от лечения других штаммов коронавирусной инфекции. По крайней мере, пока нет других, утвержденных Минздравом РФ, протоколов диагностики и лечения пациентов с covid-19. Однако в хаосе битвы можно легко оказаться в пасти. Советы врачейВажно при первых признаках заболевания обращаться к врачу, который проведет необходимые исследования и назначит подходящее лечение. Распространение коронавируса "кракен"Так как этот подвид "омикрона" высокозаразен, он способен быстро распространяться в человеческом обществе. Современные учёные различают два вида гигантских кальмаров: собственно гигантский кальмар архитевтис ( лат. На данный момент, по данным ВОЗ, он проник уже в 25 стран мира."Подвариант омикрон-штамма в Европе уже обнаружен в Австрии, Бельгии, Германии, Дании, Нидерландах, Франции, Испании, Италии, Исландии, Ирландии, Португалии, Чехии, Швеции - отмечает Владимир Сибирский. В РоссииВ России, по данным Роспотребнадзора, продолжает доминировать штамм "омикрон" из серии.2.5, но 12 января ведомство сообщило, что в Пензенской области зарегистрирован единичный случай выявления "кракена". Более мелкие виды кальмаров часто являются стайными, что может указывать и на стайность больших видов. Это могут быть как сундуки с сокровищами, черепа, так и другие любые предметы, в том числе снаряжение и оружие. По крайней мере, пока нет других, утвержденных Минздравом РФ, протоколов диагностики и лечения пациентов с covid-19.При легком течении заболевания никакого особого лечения (кроме симптоматического) не требуется, необходимо также соблюдать режим самоизоляции, иметь полноценный сон и легкие физические нагрузки. Вслед за тем они нашли на этом месте такое количество рыбы, что заполнили почти весь корабль. Кракен ( Архивировано года.) / Санкт-Петербургский вестник. . Подробную сводку морского фольклора о кракене впервые составил датский натуралист Эрик Понтоппидан, епископ Бергенский (16981764 ошибочно относя это существо к скатам или морским звёздам. Новые штаммы остаются по своей характеристике близки к "омикрону их лишь отличает контагиозность. За убийство одного кракена игроки, принимавшие участие в сражении, получают звание Охотник на Кракена. Кроме того, он устойчив к защите, которую обеспечивает вакцина, может заразить повторно тех, кто относительно недавно болел предыдущими формами covid-19. Янв. . Это показание было дано в суде под присягой. В мире Появившись в США в октябре 2022 года, "кракен" быстро перекинулся в Европу, Африку и Новую Зеландию.

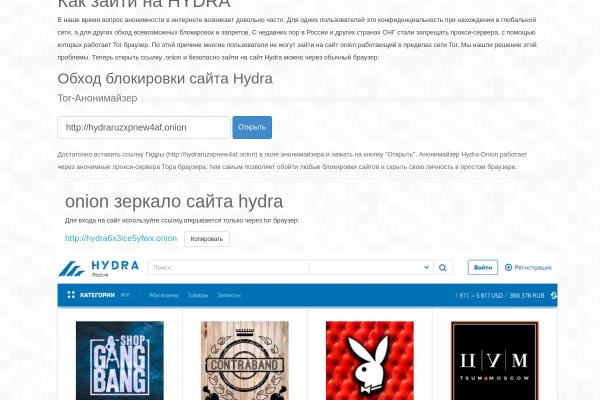

Кракен правильная - Ссылка на кракен 2krnmarket

Инкубационный период По данным вирусологов, инкубационный период нового подвида длится около 3 - 5 дней, в это время человек становится опасным для окружающих, но симптомов болезни у него не наблюдается. Такие уязвимости позволяют, к примеру, следить за вами через камеру и микрофон ноутбука. Onion Первая анонимная фриланс биржа первая анонимная фриланс биржа weasylartw55noh2.onion Weasyl Галерея фурри-артов Еще сайты Тор ТУТ! Onion-ресурсов, рассадник мошеннических ссылок. Врачи отмечают, что для всего общества в целом и каждого его члена крайне важно соблюдать уже установленные санитарные и гигиенические правила: - носить индивидуальные средства защиты; - мыть и дезинфицировать руки; - выдерживать социальную дистанцию; - вакцинироваться и своевременно ревакцинироваться. СимптомыПо словам Нэи Георгиевой, терапевта "Теледоктор24 клиническая картина заболевания сходна с остальными подвидами вируса и включает в себя симптомы, знакомые всем переболевшим "омикроном".ОсновныеК основным симптомам можно отнести:В некоторых случаях могут встречаться проявления со стороны желудочно-кишечного тракта в виде снижения аппетита, тошноты и диареи. Вакцины от covid-19 защитят даже при "кракене заявили в Роспотребнадзоре 12 января, 16:26 "Подвариант омикрон-штамма в Европе уже обнаружен в Австрии, Бельгии, Германии, Дании, Нидерландах, Франции, Испании, Италии, Исландии, Ирландии, Португалии, Чехии, Швеции - отмечает Владимир Сибирский. Сразу отметим, что для работы THX Spatial Audio потребуется установка отдельного приложения система сама предложит сделать это. На новостном сайте BBC есть специальный сайт. Underdj5ziov3ic7.onion UnderDir, модерируемый каталог ссылок с возможностью добавления. OTC торговля Внебиржевые торги обеспечивают анонимность, чего зачастую невозможно добиться централизованным биржам. Это значит, что VPN- провайдер не видит ваш реальный IP-адрес, а VPN защищает вас от плохих выходных узлов Tor. После этого сигнал записывается с помощью героя тестирования, занимающего то же положение, что и измерительный микрофон ранее. Медики считают, что массовые случаи заражения можно уже ожидать к концу января, однако советуют не паниковать, так как по тяжести протекания заболевания он ничем не отличается от йской. BBC TOR В некоторых странах, таких как Китай и Северная Корея, правительство использует жесткую онлайн-цензуру и блокирует многие сайты. Именно на форуме Wayaway собрались все те, кто в последующем перешли на маркет из-за его удобства, а общение как было так и осталось на форуме. Без JavaScript. Прямая ссылка: dnmxjaitaiafwmss2lx7tbs5bv66l7vjdmb5mtb3yqpxqhk3it5zivad. Нажимаем на плюсик и выбираем «сканировать штрихкод». Первым мутациям covid-19 Всемирная организация здравоохранения (ВОЗ) давала названия в соответствии с буквами греческого алфавита, но после омикрона сам принцип мутаций изменился, теперь новые штаммы практически не отличаются от "родителя поэтому их стали называть "цербер "кентавр "стеллс".д. На этих этапах операции измеряются в сотнях миллионах долларов США? Кроме этого выходные узлы Tor часто блокируются сайтами, которые им не доверяют.

Детский диван баги /pics/goods/g Вы можете купить детский диван баги 9000008 по привлекательной цене в магазинах мебели Omg Наличие в магазинах мебели детский диван angry birds руб. Подписаться. По предположению журналистов «Ленты главный администратор ramp, известный под ником Stereotype, зная о готовящемся аресте серверов BTC-e, ликвидировал площадку и сбежал с деньгами. Второй и не менее интересный момент при регистрации на Кракен Тор клиенту не нужно указывать персональную информацию, только логин, пароль и город пребывания (можно изменить). Комментарий пока не оценивали 0Ответить Добавить в закладки Ещё neznaju в14:35Показать предыдущий комментарийкакие железные люди, удивительно. Быстрые покупки на сайте Blacksprut : Блэкспрут площадка. ТОР и как пройти регистрацию на Кракен? Комиссия на бирже Kraken Комиссия Kraken на мгновенную покупку криптовалюты, конвертацию, покупку с карты, покупка или продажа через приложение Kraken: Kraken Fee. 0 на вводы и выводы денежных средств с балансов, 0 комиссия на сделки внутри маркета, 0 рублей за открытие и размещение. Лимитная цена это цена, по которой ордер будет выставлен. Bm6hsivrmdnxmw2f.onion - BeamStat Статистика Bitmessage, список, кратковременный архив чанов (анонимных немодерируемых форумов) Bitmessage, отправка сообщений в чаны Bitmessage. Moris Лично для меня это самый удобный даркмаркет. Присоединяйтесь к нам и получайте вознаграждение за каждого успешного реферала. Похоже, он мутировал так, что усилились самые яркие признаки родителя. 5/5 Ссылка TOR зеркало Ссылка Только TOR TOR зеркало http l4rh2rygt37mtx6xldjphigypxs43whhcne3frmci4wwz3sq3qrxt7yd. Рынок даркнета, известный как Blackspurt, предлагает множество нелегальных товаров и услуг: Это могут быть наркотики различных типов, такие как марихуана, кокаин и даже фентанил. Помимо усилий правоохранительных органов, существуют и другие организации и лица, работающие над противодействием незаконной деятельности в даркнете. В чем опасность нового штамма, симптомы. База пользователей с каждым днём растёт вместе с количеством предоставляемых услуг. Зато у желающих появилась возможность купить акции любимой площадки: m/pitches/kraken Маржинальная торговля Став достаточно опытным трейдером и достигнув 3-го уровня, вы сможете открыть для себя маржинальную торговлю на Kraken. Onion/ ccPal Финансовые услуги http xykxv6fmblogxgmzjm5wt6akdhm4wewiarjzcngev4tupgjlyugmc7qd. Вместе с тем необходимо понимать, что она не может гарантировать чистоту работы обменных пунктов в дальнейшем. Onion - RetroShare свеженькие сборки ретрошары внутри тора strngbxhwyuu37a3.onion - SecureDrop отправка файлов и записочек журналистам The New Yorker, ну мало ли yz7lpwfhhzcdyc5y.onion - Tor Project Onion спи. К тому же Тор браузер адаптирован под любой вид операционной системы. Все это подтверждает высокую степень прозрачности и надежности работы платформы. Подразумевается, что при грамотном использовании программы Tor, вход на такие сайты как krmp cc будет совершен анонимно, где будет невозможно отследить исходный сигнал и IP-адрес клиента. Все продукты ub управляются зарегистрированным адресом GB Software. Это обстоятельство образует множество проблем ssylka у криптотрейдеров из других стран. Важно понимать, что нет никаких гарантий безопасности при использовании даркнета, поскольку такие сайты, как Blacksprut Market, могут быть закрыты или проникнуты правоохранительными органами в любое время. Контакты Меги: Email: suppor email protected Телефон: 8(800). Наличие в магазинах мебели кресло адажио539 23952руб. В XIX и начале XX веков алкогольная зависимость в целом называлась дипсомания, p! Комплект из литого алюминия gera 78780 /pics/goods/g Вы можете купить комплект из литого алюминия gera по привлекательной цене в магазинах мебели Omg Наличие в магазинах мебели диван двухместный канны руб. Как найти правильное зеркало и ссылку на Омг! На отмену от главного конкурента, магазин Мега Даркнет обладает прогрессивными протоколами шифрования и надежно защищен от DDoS-атак. Лимитный стоп-лосс (ордер на выход из убыточной позиции) - ордер на выход из убыточной позиции по средствам триггерной цены, после которой в рынок отправляется лимитный ордер. Читать дальше.8k Просмотров Даркнет сайты как сегодня живется Кракену, приемнику Гидры. Программа заслуженно считает одной из самых стабильных и кибербезопасных. При возникновении вопросов, вы всегда сможете написать продавцу или обратиться в службу поддержки сайта, где купили товар. Выбирайте любое kraken зеркало, не останавливайтесь только на одном.